Firewall: Entenda o conceito e seus tipos

Introdução

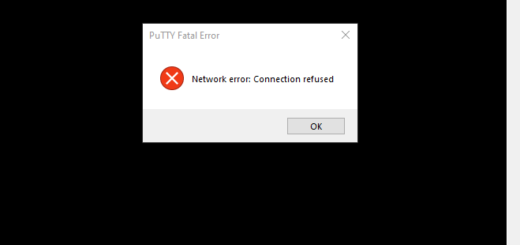

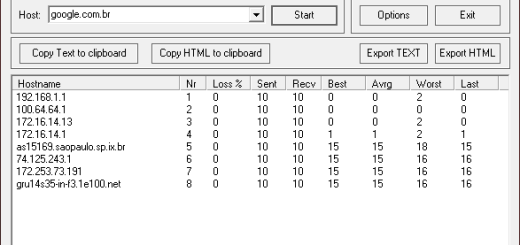

Apesar de ser um sistema de segurança que deveria estar presente em todos os ambientes de infraestrutura, ele não está. E isso gera um alerta porque tanto a internet quanto ambientes privados não são seguros.

Mesmo não sendo o sistema de segurança que irá conseguir proteger totalmente a sua rede e mitigar os possíveis problemas, não ter um Firewall controlando o tráfego, significa que ela se encontra mais frágil.

Seu surgimento está datado entre o final da década de 80 e até meados dos anos 90. Quando ficou cada vez mais evidente a necessidade de controle de acessos em uma rede. E até hoje o seu desenvolvimento é constante.

Definição

O Firewall (ou parede de fogo, em português) é um software de segurança que trabalha filtrando e controlando todo o tráfego de uma rede com as regras que foram definidas pelo administrador.

Apesar de ser um software com possibilidade de ser instalado em vários servidores, também é possível comprar a “caixa” completa com hardware dedicado.

Alguns exemplos de Firewall que podemos baixar e instalar em um servidor seria o pfSense ou iptables, outros modelos que seriam o hardware dedicado pronto para ser instalado em um rack, temos o Palo Alto PA-500 ou o Cisco Firepower 2100 Series.

Abaixo você verá as imagens dos respectivos equipamentos instalados em racks, também chamados popularmente de “caixas” de Firewall.

Se você precisa de uma infraestrutura Cloud Nacional que dispõe de Servidor VPS e Dedicado robustos, com alta disponibilidade e segurança, entre em contato com o nosso Time de Vendas clicando aqui.

Tipos de Firewall

1 – Stateless

Realizam o filtro de pacotes sem a capacidade de analisar o estado da conexão (stateless), isso significa que todos os pacotes que passam serão analisados, independente der ser uma conexão existente ou nova

Seu funcionamento é muito simples e está basedo em Protocolos, Portas e Endereços IPs de origem e destino, previamente definidos pelo administrador.

2 – Stateful

Stateful significa o último ou atual estado de uma conexão que é usada pelo Firewall para realizar o controle do tráfego.

Para facilitar um pouco mais o entendimento, irei explicar toda a situação dentro de um contexto diário.

Por exemplo, de forma bem resumida quando uma conexão entre o cliente e o servidor é iniciada, o Firewall identifica os Protocolos e Portas que serão utilizadas naquela conexão.

Assim que o Firewall permite o tráfego seu estado de conexão é mudado para ESTABLISHED. Agora o Firewall adiciona as informações do pacote na Tabela de Estado para continuar suas análises.

A partir daqui são feitas inspeções sobre o que está acontecendo e o que provavelmente deveria acontecer para que a comunicação continue sendo considerada legítima. Se acontece a mudança de porta na conexão, mesmo que não tenha sido proposital o Firewall entende que é uma anormalidade e faz o bloqueio.

3 – UTM (Unified Threat Manager)

O Gerenciamento Unificado de Ameaças é um Firewall que além da sua função propriamente dita, tem outros meios de proteção integrados para tentar realizar o controle das ameaças.

Recursos como Antivírus, Proxy, Filtragem Web, IPS (Intrusion Prevention System), Proteção de e-mail etc. Com todos esses recursos centralizados o gerenciamento e proteção da sua rede e dos usuários se torna bem mais simples.

4 – Firewall de Próxima Geração (NGFW)

Conhecido como Next Generation Firewall, é uma solução de segurança que faz tudo o que os Firewalls tradicionais já fazem mas possuem recursos adicionais que os tornam únicos e extremamente poderosos.

Exemplos de recursos avançados:

Reconhecimento de Aplicativos (application awareness): feito diretamente na Camada 7 do Modelo OSI, possibilita que o administrador bloqueie aplicativos potencialmente perigosos. Criando mais um diferencial dos Firewalls tradicionais que atuam na Camada 3 (Rede) e 4 (Transporte).

Prevenção de Intrusão (IPS): além de trabalhar “inline” verificando informações de assinaturas, anomalias de comportamento e estado de conexão (stateful), ele gera um alerta sobre a possível invasão e adota medidas que bloqueiam o ataque em tempo real, sem esperar pela intervenção do administrador.

Deep Packet Inspection (DPI): a inspeção profunda de cada pacote se torna mais eficaz, porque observa o cabeçalho e corpo do pacote atrás de assinaturas de malware ou outras ameaças.

Inteligência de Ameaças: aqui está um cenário onde se encontram informações sobre possíveis ameaças e ataques que uma empresa pode sofrer. Desde um ataque interno até as técnicas usadas por criminosos e malwares que evoluem diariamente.

Para continuar acompanhando os nossos conteúdos, adicione o blog nos favoritos e não esqueça de nos seguir em nossas redes sociais. Até a próxima!